Stadtrat ohne Interesse an der IT-Sicherheit der Finanzverwaltung Kitzingens

Dem Stadrat wurden auf der letzten Sitzung die Ergebnisse der Überörtlichen Prüfung bzgl. der IT-Sicherheit zur Kenntnis gereicht. Doch Nachfragen gab es nicht, obwohl bereits die Feststellungen der Prüfer zu Nachfragen jeden Anlass gegeben hätten.

In der letzten Sitzung des Stadtrates wurden die Ergebnisse der Überörtlichen Prüfung der Stadt dem Stadtrat zur Kenntnis vorgelegt. Der Bauamtsleiter Herr Hartner erklärte, dass bereits alle gerügten Mängel abgestellt seien, auch wenn er im Einzelnen zu technischen Fragestellungen keine Antwort geben könne.

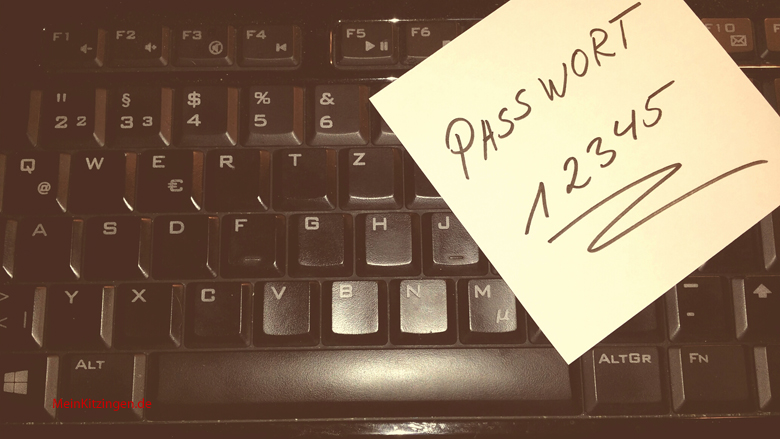

Daraufhin wurden die technischen Prüfungsergebnisse weitestgehend ohne weitere Frage vom Stadtrat zur Kenntnis genommen. Was also niemanden interessierte, waren u.a. die Kennwörter, welche die Mitarbeiter der Stadt nutzen, um die Finanzmittel verwalten.

Der gerügte Befund der überörtlichen Prüfer, der am tiefsten in die IT der Stadt blicken lässt, ist dass „Trivialkennwörter“ verwendet worden seien. Trivialkennwörter sind Kennwörter, wie Beispielsweise „123456“ oder „test234“ oder „abc123“, die häufig verwendet werden und leicht zu erraten sind.

Ohne technischen Hintergrund könnte man hier die Geschichte unter dem Label „passiert, ist ja bereits behoben“, abstempeln. Mit technischem Hintergrund fragt sich der geneigte Techniker, wie es überhaupt möglich war, diesen Befund zu stellen und sieht keinesfalls „alle Mängel als behoben“ – bestenfalls die Mängel, die der Prüfungsverband festgestellt hat. Denn wenn Trivialkennwörter festgestellt werden können, muss es eine Möglichkeit geben, die Kennwörter zu lesen. Diese darf es aber aus Sicherheitsgründen prinzipiell gar nicht geben:

In modernen und als ausreichend sicher geltenden Datenverwaltungssystemen werden die Kennwörter nicht direkt gespeichert. Sie werden oft zuerst gezielt manipuliert, was man in der IT als „Salzen“ bezeichnet und dann zu einem sogenannten „Hash“ umgerechnet.

Ein Hash ist dabei nichts anderes als eine sehr sehr lange Zahlen- und Buchstabenreihe, die nicht mehr in die eingegebene Zeichenreihe zurückverwandelt werden kann. Dies kann man sich vorstellen wie eine Prüfsumme. Beispielsweise prüften früher Lageristen, ob die richtigen Seriennummern abgepackt waren, in dem sie die letzten beiden Zahlen der abgepackten Seriennummern aufaddierten. So ist eine schnelle Prüfung auf Vollständigkeit und Richtigkeit gegeben, ohne dass man alle individuell abgepackten Geräte einzeln prüfen muss.

Dieses Verfahren macht man sich auch in leicht abgewandelter Form für die Speicherung der Kennwörter zunutze: Wenn das Kennwort nur als Prüfsumme gespeichert wird, ist ein potenzieller Eindringling nicht in der Lage, das Kennwort aus einer Datenbank o.ä. zu entwenden. Es gibt dazu zwei sehr weit verbreitete Verfahren, einerseits den MD5-Hash und andererseits den SHA1-Hash.

Doch wenn man sich nur auf eins dieser Verfahren beschränkt, ist das Kennwort immer noch nicht sicher: Wenn man den Hash-Wert kennt, kann man sich die Zeit nehmen und in aller Ruhe so lange Eingaben ausprobieren, bis der passende Hash-Wert dabei rauskommt.

Folglich werden die Kennwörter vor dem „Hashen“ in sicheren Systemen vorher manipuliert. Diese Manipulation kann zum Beispiel den Benutzernamen im Reisverschlussverfahren mit dem Kennwort zusammennähen, so dass eine komplett neue Zeichenkette entsteht. Oder man verwendet weitere Angaben des Nutzers, beispielsweise das Datum, an dem der Account erstellt wurde. Oder es werden weitere statische Zeichenkombinationen anghängt bzw. eingestreut. Damit wird das manipulierte Kennwort vor dem Hashen oft mehrere tausend Zeichen lang. Diese können dann eventuell nach einem festen Muster auch noch mal durchmischt werden.

Kennt ein Eindringling in das System nun den Hash, ist ihm damit wenig geholfen: Denn wenn er den Hash rückwärts durch langwieriges Probieren zum „Salz“ übersetzt, weiß er noch nicht, was von der erhaltenen Zeichenkette nun Beigabe und was davon Passwort ist. Da im Idealfall der Teil der Passwortgenerierung in der Software fest kompiliert ist und auch nicht vom Hersteller eines solchen sicherheitsrelevanten Systems herausgegeben werden sollte, kann der Eindringling mit dem Salz nichts weiter anfangen.

Wenn also ein Kennwort am Ende immer noch so gespeichert ist, dass eine überörtliche Prüfungskommission bestimmen kann, ob dieses Kennwort nun ein Trivialkennwort ist oder nicht, dann ist dieses System nicht als sicher einzustufen. Bei den vielen sensiblen Angaben, die man als Bürger der Stadt machen muss, muss man auch der Stadt absolut vertrauen können, dass die Verwaltung für diesen Zweck sichere Softwaresysteme einsetzt.

Wir baten Herrn Hartner, Hauptamtleiter der Stadt Kitzingen, dazu um ein Statement. Dieser fragte in der IT-Verwaltung nach. Der Mitarbeiter aus der Abteilung antwortete, dass das Passwort durch den Prüfungsverband „erraten“ worden sei und nicht wie oben beschrieben durch den Weg, das Kennwort rückwärts wieder zusammenzusetzen. Weiterhin handele es sich hierbei um einen System-Benutzer, der für die Datensicherung angelegt und nun gelöscht worden sei. Weiterhin beachte die IT-Verwaltung seit der Prüfung streng die „Grundlagen des IT-Grundschutz-Kataloges des Bundesamt für Sicherheit in der Informationstechnik (BSI)“.

Einerseits ist es mit der Anwendung der IT-Grundschutz-Kataloge nicht zwingend festgeschrieben, dass beispielsweise Passwörter wie oben beschrieben „versalzen“ werden. Das ist auch nicht das Ziel der IT-Grundschutz-Kataloge. Ziel ist es laut der Webseite des BSI, Verfahren und Strategien zu identifizieren, die man zum Schutz umsetzen kann. An der Stelle ist der Katalog methodisch sehr vergleichbar mit beispielsweise der oft bekannten ISO9001 in der Qualitätssicherung. Diese schreibt auch keine konkrete Umsetzung vor.

Und auch wenn die strikte Einhaltung des BSI-Grundschutz-Kataloges in der Verwaltung gewollt ist, eine für jedermann nachvollziehbare Bestätigung, dass die Umsetzung erfolgt ist, kann die Verwaltung nicht aufbieten. Obwohl es durchaus eine Zertifizierung dafür gäbe: Unternehmen und Behörden können anhand eines Zertifikates nach ISO/EIC 27001 ihr systematisches Vorgehen beim IT-Grundschutz für jeden Außenstehenden dokumentieren und damit eine Vertrauensbasis bei Bürgern und Partnern schaffen. Wenn es sowieso schon gemacht wird, ist das Zertifikat leicht zu erlangen. Für eine Kommune, die viele sensible Informationen ihrer Bürger verwaltet, empfiehlt es sich zumindest – auch wenn der Stadtrat und seine Ausschüsse das Thema in seiner Brisanz verschlafen haben.